Chodzi mi o atak w stylu https://nfsec.pl/security/5505 http_host ale z wykorzystaniem request_uri

Czy jest możliwe wywołanie strony np cos.pl/aaaa/ssss/aaa/fff a w request_uri przesłanie np /

?

Nie mogłem znaleźć takiej informacji nigdzie w internecie.

Mianowicie takim atakiem możnabybyło zapętlić np stronę główną.

Bo jeżeli skrypt php by automatycznie przekierowywał np ze slashu na bez slasha

np.

wp.pl/cos/ na wp.pl/cos i w wp.pl/cos request_uri by wskazywał wp.pl/cos to powstało by zapetlenie

Proszę o info

Pozdrawiam.

Abstrahując od tego czy możliwe, ale w pewnych przypadkach (kiedy request_uri jest wykorzystywane do dziwnych rzeczy i niefiltrowane) jest możliwe. Możesz posadzić małpę i kazać jej odświeżać stronę co pół sekundy, wyjdzie taki sam "atak".

nie mówię o filtracji, bo to raczej logiczne.

Chodzi mi raczej o atak coś w stylu http_host, coś jak z linka którego podałem

edit: tzn. że można wywołać z inną zawartością request_uri a następnie podmienić

Chodzi mi raczej o atak coś w stylu http_host, coś jak z linka którego podałem

edit: tzn. że można wywołać z inną zawartością request_uri a następnie podmienić

To wszystko zależy od głupoty piszącego, znajdziesz taki przypadek, że łapie sobie HTTP_REQUEST_URI i na podstawie tego coś robi dziwnego i tam masz pole do popisu. Ogólnie nie masz szansy na zrobienie jakiegoś ataku podmieniając request_uri, bo po pierwsze i najważniejsze nie możesz sobie w trakcie wykonywania skryptu podmienić tego request_uri.

To o co pytasz to wg mnie tak musiałoby wyglądać:

Odpalam stronę, request_uri jest wp.pl, nagle jak skrypt jest przy 20 linijce kodu wstrzelam się i wysyłam drugi request ze zmienionym request_uri który nie reaguje na zmiany request_uri i zostaje na tej stronie, a w 21 linijce jest przekierowanie ustawione po request_uri. To nie jest możliwe.

To o co pytasz to wg mnie tak musiałoby wyglądać:

Odpalam stronę, request_uri jest wp.pl, nagle jak skrypt jest przy 20 linijce kodu wstrzelam się i wysyłam drugi request ze zmienionym request_uri który nie reaguje na zmiany request_uri i zostaje na tej stronie, a w 21 linijce jest przekierowanie ustawione po request_uri. To nie jest możliwe.

raczej chodzi mi o atak HTTP Cache Poisoning ale z wykorzystanie request_uri

czyli tym sposobem został podmieniony http_host czy jest możliwość podobnego podmienienia request_uri?

edit: czyli to o czym piszę jednak jest możliwe jeżeli dobrze zrozumiałem ten link: HTTP Splitting/Smuggling (słabo znam angielski)

reasumując 99% skryptów robiących np automatyczne przekierowanie ze slasha na 'brak slasha' jest podatna na tego typu atak

edit2: wydaje mi się że większość nie słyszała nawet o HTTP Cache Poisoning

czyli tym sposobem został podmieniony http_host czy jest możliwość podobnego podmienienia request_uri?

edit: czyli to o czym piszę jednak jest możliwe jeżeli dobrze zrozumiałem ten link: HTTP Splitting/Smuggling (słabo znam angielski)

reasumując 99% skryptów robiących np automatyczne przekierowanie ze slasha na 'brak slasha' jest podatna na tego typu atak

edit2: wydaje mi się że większość nie słyszała nawet o HTTP Cache Poisoning

Ok zakończmy ten temat  Chciałbyś wejść na stronę www.wp.pl, a w headers podać Request-Uri=www.wp.pl/ i żeby w $_SERVER['REQUEST_URI'] było pokazane www.wp.pl/ - nie, tak się nie da, to jest niemożliwe, amen.

Chciałbyś wejść na stronę www.wp.pl, a w headers podać Request-Uri=www.wp.pl/ i żeby w $_SERVER['REQUEST_URI'] było pokazane www.wp.pl/ - nie, tak się nie da, to jest niemożliwe, amen.

mam jeszcze jedno pytanie dotyczące HTTP Cache Poisoning via Host Header Injection

nie wiem czy dobrze zrozumiałem artykuł. Ale jeżeli np strona ma automatyczne przekierowanie 301 z www.mojadomena.pl na mojadomena.pl

i atakujący połączy się z www.mojadomena.pl (skrypt będzie chciał go przekierować na mojadomena.pl) a atakujący zmieni host na www.mojadomena.pl

powstanie w cache zapętlenie. Jak się przed tym bronić? Może wystarczyłoby użyć zwykłego przekierowania bez nagłówka 301?

Nie używać/filtrować HTTP_HOST

Ja szczerze mówiąc, nie bardzo rozumiem pojęcie podmiana hosta. Podstawową zaletą protokołu HTTP 1.1 jest możliwość utrzymania wielu stron z różnymi domenami na jednej maszynie. Np Kowalski i Iksiński mają strony na darmowym hostingu

powiedzmy na maszynie o ip 201.201.201.201. Obaj mają wykupione domeny kowalski.pl i iksinski.pl. Kiedy wpisujesz jedną z tych domen w przeglądarkę, DNS zwraca odpowiedź 201.201.201.201. Więc przeglądarka łączy się z tym ip i wysła nagłówek

GET / HTTP/1.1

Host: kowalski.pl

albo

GET / HTTP/1.1

Host: iksinski.pl

i tylko od tego nagłówka zależy czyją stronę domową obejrzysz.

Dla mnie osobiście potrzeba odczytania hosta z nagłówka w skrypcie jest dziwna i opisana sytuacja wydaje się dość wydumana. Trzeba po prostu pamiętać, że to tylko nagłówek i jeśli już coś potrzebujesz z niego wyciągnąć powinno być walidowane/filtrowane/odpowednio escapowane przed wykorzystaniem.

Co do Twojego edit2 -> faktycznie nie słyszałem o takim ataku, natomiast widzę tu tylko kolejną górnolotną nazwę dla złapania jakiegoś syfu w danych od użytkownika, a do tego z tego co ja rozumiem ten artykuł, to atak na użytkowników konkretnego serwera proxy, o ile ktoś jeszcze utrzymuje takie serwery do cachowania, a nie tylko do filtrowania ruchu.

powiedzmy na maszynie o ip 201.201.201.201. Obaj mają wykupione domeny kowalski.pl i iksinski.pl. Kiedy wpisujesz jedną z tych domen w przeglądarkę, DNS zwraca odpowiedź 201.201.201.201. Więc przeglądarka łączy się z tym ip i wysła nagłówek

GET / HTTP/1.1

Host: kowalski.pl

albo

GET / HTTP/1.1

Host: iksinski.pl

i tylko od tego nagłówka zależy czyją stronę domową obejrzysz.

Dla mnie osobiście potrzeba odczytania hosta z nagłówka w skrypcie jest dziwna i opisana sytuacja wydaje się dość wydumana. Trzeba po prostu pamiętać, że to tylko nagłówek i jeśli już coś potrzebujesz z niego wyciągnąć powinno być walidowane/filtrowane/odpowednio escapowane przed wykorzystaniem.

Co do Twojego edit2 -> faktycznie nie słyszałem o takim ataku, natomiast widzę tu tylko kolejną górnolotną nazwę dla złapania jakiegoś syfu w danych od użytkownika, a do tego z tego co ja rozumiem ten artykuł, to atak na użytkowników konkretnego serwera proxy, o ile ktoś jeszcze utrzymuje takie serwery do cachowania, a nie tylko do filtrowania ruchu.

Potrzebuje użyć zmiennej http_host do przekierowania z www.domena.pl na domena.pl i zastanawiam się czy ktoś mógłby wykorzystać powyższą metodę do zapętlenia skryptu

Napisz lepiej czemu chcesz przekierowywać z wykorzystaniem zmiennej. Bo jak dla mnie, coś tu jest przekombinowane. A co do zagrożenia, napisz jak chcesz przekierowywać, bo z zasady branie czegoś z nagłówka i nieodpowiednia obróbka są niebezpieczne.

Potrzebuje w php zrobić przekierowanie z www.mojadomena.pl na domena.pl chcę wykorzystać zmienną $_SERWER['HTTP_HOST'] w taim celu:

według HTTP Cache Poisoning via Host Header Injection można by się połączyć z hostem mojadomena.pl następnie podać nagłówek www.mojadomena.pl i powstałoby zapętlenie.

A tego chciałbym uniknąć.

Poza tym są programy do zmiany nagłówka podczas wywołania strony.

Czy dobrze rozumiem zasadę tego ataku?

Kod

[php]

if ($_SERVER['HTTP_HOST'] == 'www.mojadomena.pl) {

header('HTTP/1.1 301 Moved Permanently');

header("Location: http://mojadomena.pl/");

}

[/php]

if ($_SERVER['HTTP_HOST'] == 'www.mojadomena.pl) {

header('HTTP/1.1 301 Moved Permanently');

header("Location: http://mojadomena.pl/");

}

[/php]

według HTTP Cache Poisoning via Host Header Injection można by się połączyć z hostem mojadomena.pl następnie podać nagłówek www.mojadomena.pl i powstałoby zapętlenie.

A tego chciałbym uniknąć.

Poza tym są programy do zmiany nagłówka podczas wywołania strony.

Czy dobrze rozumiem zasadę tego ataku?

Chyba zamiast:

header("Location: <a href="http://mojadomena.pl/"%3b%29;" target="_blank">http://mojadomena.pl/");

powinno być:

header("Location: http://mojadomena.pl");

Bo nic mi nie wiadomo żeby tagi html były interpretowane w nagłówkach.

A co do podmiany tego hosta, wczytaj się w posta z iksińskim i kowalskim, bo zadaje się, że nie bardzo rozumiesz pojęcie wirtualnego hosta. A to czy hosty będą się nazywać iksiński.pl i kowalski.pl czy też mojadomena.pl i www.mojadomena.pl to dwa odrębne byty i mogą zawierać kompletnie różne strony. Więc ktoś zmieniając host w nagłówku nic nie zyskuje bo:

-Jeśli te hosty będą w ramach tego samego serwera to zamiast edytować nagłówek, może po prostu sobie wpisać w na górze przeglądarki albo www.mojadomena.pl i mojadomena.pl i efekt będzie tożsamy jak z manipulacją nagłówkiem.

-Jeśli na innych hostach, to prawie podobnie, ale może dostać komunikat o tym, że nie odnaleziono serwera.

A co do ataku opisanego na stronie, ja to rozumiem tak (proxy w korpo, cache'ujace):

Użytkownik pobiera stronę której nie ma na proxy

Użytkownik1(onet.pl)->Proxy->DNS(213.180.141.140)->onet.pl->Proxy->Użytkownik1

A użytkownik2:

Użtykownik2(onet.pl)->Proxy->Użytkownik2,

Więc jeśli Użytkownik1 spreprauje nagłówek i wyśle spreparowany nagłówek (Host: onet.pl) na swój serwer 201.201.201.201 (zamiast 213.180.141.140), na którym będzie miał vhosta onet.pl, który pluje site <h1>Jestem PRO</h1> i ustawia cache control na 24h, to proxy może zachować stronę na 24h jako <h1>Jestem PRO</h1>

I od tej pory użytkownicy w korpo przez 24h będą oglądać stronę <h1>Jestem PRO</h1> pod adresem onet.pl

A jeśli nie zrozumiałem arta, to wybacz - albo nie chciało mi się wczytywać, albo był za mądry

Co do tego co napisałeś, dalej nie wiem po co sprawdzać http_host - mz na vhost www.mojadomena.pl robisz bezwarunkowe przekierowanie na mojadomena.pl i tyle.

P.S. Z tym zapętleniem nie zapętli się, nie ma sensu i w ogóle. Lepszą próbą DoS będzie zablokowanie zapałką F5

header("Location: <a href="http://mojadomena.pl/"%3b%29;" target="_blank">http://mojadomena.pl/");

powinno być:

header("Location: http://mojadomena.pl");

Bo nic mi nie wiadomo żeby tagi html były interpretowane w nagłówkach.

A co do podmiany tego hosta, wczytaj się w posta z iksińskim i kowalskim, bo zadaje się, że nie bardzo rozumiesz pojęcie wirtualnego hosta. A to czy hosty będą się nazywać iksiński.pl i kowalski.pl czy też mojadomena.pl i www.mojadomena.pl to dwa odrębne byty i mogą zawierać kompletnie różne strony. Więc ktoś zmieniając host w nagłówku nic nie zyskuje bo:

-Jeśli te hosty będą w ramach tego samego serwera to zamiast edytować nagłówek, może po prostu sobie wpisać w na górze przeglądarki albo www.mojadomena.pl i mojadomena.pl i efekt będzie tożsamy jak z manipulacją nagłówkiem.

-Jeśli na innych hostach, to prawie podobnie, ale może dostać komunikat o tym, że nie odnaleziono serwera.

A co do ataku opisanego na stronie, ja to rozumiem tak (proxy w korpo, cache'ujace):

Użytkownik pobiera stronę której nie ma na proxy

Użytkownik1(onet.pl)->Proxy->DNS(213.180.141.140)->onet.pl->Proxy->Użytkownik1

A użytkownik2:

Użtykownik2(onet.pl)->Proxy->Użytkownik2,

Więc jeśli Użytkownik1 spreprauje nagłówek i wyśle spreparowany nagłówek (Host: onet.pl) na swój serwer 201.201.201.201 (zamiast 213.180.141.140), na którym będzie miał vhosta onet.pl, który pluje site <h1>Jestem PRO</h1> i ustawia cache control na 24h, to proxy może zachować stronę na 24h jako <h1>Jestem PRO</h1>

I od tej pory użytkownicy w korpo przez 24h będą oglądać stronę <h1>Jestem PRO</h1> pod adresem onet.pl

A jeśli nie zrozumiałem arta, to wybacz - albo nie chciało mi się wczytywać, albo był za mądry

Co do tego co napisałeś, dalej nie wiem po co sprawdzać http_host - mz na vhost www.mojadomena.pl robisz bezwarunkowe przekierowanie na mojadomena.pl i tyle.

P.S. Z tym zapętleniem nie zapętli się, nie ma sensu i w ogóle. Lepszą próbą DoS będzie zablokowanie zapałką F5

Chyba zamiast:

header("Location: <a href="http://mojadomena.pl/"%3b%29;" target="_blank">http://mojadomena.pl/");

powinno być:

header("Location: http://mojadomena.pl");

header("Location: <a href="http://mojadomena.pl/"%3b%29;" target="_blank">http://mojadomena.pl/");

powinno być:

header("Location: http://mojadomena.pl");

forum.php dokleiło automatycznie linka podczas walidacji w klamrach php dlatego edytowałem i zmieniłem na code, zaraz się wczytam w to co napisałeś

edit:

P.S. Z tym zapętleniem nie zapętli się, nie ma sensu i w ogóle. Lepszą próbą DoS będzie zablokowanie zapałką F5

haha dobre

raczej chodzi mi że podajesz w pasku przeglądarki mojadomena.pl a wysyłasz host www.mojadomena.pl i jeżeli dobrze rozumiem ten atak, to powinno zapętlić jeżeli mam ustawione przekierowanie z www na bez www.

Chcę przekierować z poziomu php nie htaccess. Dlatego wydaje mi się że do sprawdzenia najlepiej będzie użyć http_host (czy została strona wywołana z www czy bez)

Ja nie widzę związku pomiędzy zapętleniem, a podmianą hosta, ze względu na to czym jest vhost. Masz skonfigurowane vhosty mojadomena.pl i www.mojadomena.pl ? Oba vhosty są na jednej maszynie?

tak, oba hosty na jednej maszynie, wydaje mi się że to ja czegoś nie rozumiem, a tym bardziej chyba tego arta,

zapytam inaczej,

czy jest fizycznie możliwe jakimś cudem wywołanie strony z paska adresu: www.mojadomena.pl i podmienienie hosta na mojadomena.pl ? (np programem http://filehippo.com/pl/download_fiddler/tech/)

zapytam inaczej,

czy jest fizycznie możliwe jakimś cudem wywołanie strony z paska adresu: www.mojadomena.pl i podmienienie hosta na mojadomena.pl ? (np programem http://filehippo.com/pl/download_fiddler/tech/)

No to jeśli vhosty na jednym serwerze to:

podmiana hosta w nagłówku = zmiana adresu w pasku przeglądarki.

Zakładając, że nie masz po proxy to działania przeglądarki:

dla http://mojadomena.pl/index.php

Rozwiąż DNS mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: mojadomena.pl

dla http://www.mojadomena.pl/index.php

Rozwiąż DNS www.mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: www.mojadomena.pl

Więc, jak widzisz sama podmiana w nagłówku na nic nie wpływa, poza tym że pójdzie z innego vhosta.

Sprawdź na localhoście

dodaj te mojedomeny w pliku C:\Windows\System32\drivers\etc\hosts ze wskazaniem na 127.0.0.1

ustaw vhosty na apachu do różnych katalogów i podmieniaj nagłówek.

Mam nadzieję, że zrozumiesz, bo inaczej nie potrafię tego wytłumaczyć

podmiana hosta w nagłówku = zmiana adresu w pasku przeglądarki.

Zakładając, że nie masz po proxy to działania przeglądarki:

dla http://mojadomena.pl/index.php

Rozwiąż DNS mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: mojadomena.pl

dla http://www.mojadomena.pl/index.php

Rozwiąż DNS www.mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: www.mojadomena.pl

Więc, jak widzisz sama podmiana w nagłówku na nic nie wpływa, poza tym że pójdzie z innego vhosta.

Sprawdź na localhoście

dodaj te mojedomeny w pliku C:\Windows\System32\drivers\etc\hosts ze wskazaniem na 127.0.0.1

ustaw vhosty na apachu do różnych katalogów i podmieniaj nagłówek.

Mam nadzieję, że zrozumiesz, bo inaczej nie potrafię tego wytłumaczyć

No a da rade wyslac tak:

http://www.mojadomena.pl/index.php

Rozwiąż DNS www.mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: mojadomena.pl

Gdybym byl hackerem i umial podmieniac naglowki juz bym dawno to przetestowal nie trul bym na forum

nie trul bym na forum

Edit: zostalby wywolany adres www.mojadomena.pl a w http_host mialbym mojadomena.pl i przekierowywaloby na www.mojadomena.pl i zapetlenie w przegladarce gotowe

http://www.mojadomena.pl/index.php

Rozwiąż DNS www.mojadomena.pl =>127.0.0.1

Połącz 127.0.0.1:80

GET /index.php HTTP/1.1

Host: mojadomena.pl

Gdybym byl hackerem i umial podmieniac naglowki juz bym dawno to przetestowal

Edit: zostalby wywolany adres www.mojadomena.pl a w http_host mialbym mojadomena.pl i przekierowywaloby na www.mojadomena.pl i zapetlenie w przegladarce gotowe

No da, ale będzie to tożsame z wpisaniem mojadomena.pl.

Istotne jest tylko na jaki adres ip zostanie wysłany nagłówek i jaki host będzie zawierał.

Nie musisz być hakerem.

Nagłówek możesz wysłać telnetem.

Możesz wpisać telnet 127.0.0.1 80

Nie ma znaczenia czy wpiszesz 127.0.0.1, localhost, mojadomena.pl czy www.mojadomena.pl, bo wg informacji w ww pliku i tak zawsze połączysz się z usługą na porcie 80 swojego kompa. Przygotuj sobie plik x.txt a w nim na poszczególnych vhostach wpisz poszczególne: ip, local, z www, bez www.

Odpal przeglądarkę i zobacz plik x.txt na poszczególnych adresach.

Teraz notatnik i 2 linijki

GET /x.txt HTTP/1.1

Host: ...

W miejce kropek wstaw poczególne hosty.

Ważne: plik musi mieć znak nowej linii w formacie win i po nagłówku daj jedną pustą linię. Ctrl+a, ctrl+c. Otwórz telnet jak wcześniej i szybko wklej. Zobacz rezultaty.

Istotne jest tylko na jaki adres ip zostanie wysłany nagłówek i jaki host będzie zawierał.

Nie musisz być hakerem.

Nagłówek możesz wysłać telnetem.

Możesz wpisać telnet 127.0.0.1 80

Nie ma znaczenia czy wpiszesz 127.0.0.1, localhost, mojadomena.pl czy www.mojadomena.pl, bo wg informacji w ww pliku i tak zawsze połączysz się z usługą na porcie 80 swojego kompa. Przygotuj sobie plik x.txt a w nim na poszczególnych vhostach wpisz poszczególne: ip, local, z www, bez www.

Odpal przeglądarkę i zobacz plik x.txt na poszczególnych adresach.

Teraz notatnik i 2 linijki

GET /x.txt HTTP/1.1

Host: ...

W miejce kropek wstaw poczególne hosty.

Ważne: plik musi mieć znak nowej linii w formacie win i po nagłówku daj jedną pustą linię. Ctrl+a, ctrl+c. Otwórz telnet jak wcześniej i szybko wklej. Zobacz rezultaty.

Da radę i wejdziesz w pętle przekierowań, od 10 postów Ci to tłumaczę, że dziurą jest tylko i wyłącznie używanie bez pomyślunku HTTP_HOST, np. w taki sposób jak ten if. Jeżeli dodasz do tego cache np. po reverse proxy to bingo, masz podatność, innym osobom też pokaże się pętla przekierowań. - EDIT tego w sumie jednak pewien nie jestem, musiałbym prześledzić konkretny mechanizm cacheowania.

Ja tu pętli nie widzę, może efekt późnej pory. Możesz wytłumaczyć?

Może już też nie myślę, ale wg mnie postawiłeś błędne założenie, że: po przekierowaniu z www na bez www (zmiana url w pasku adresu), zmienia się także Host z nagłówka czyli $_SERVER['HTTP_HOST'].

Nie zmienia się, pozostaje taki sam jaki podmieniłeś i wchodzisz w pętle przekierowań, bo $_SERVER['HTTP_HOST'] ciągle pokazuje że jest z www.

Nie zmienia się, pozostaje taki sam jaki podmieniłeś i wchodzisz w pętle przekierowań, bo $_SERVER['HTTP_HOST'] ciągle pokazuje że jest z www.

Jak mi się uda usiąść jutro do kompa to zweryfikuję. Wg mojej wiedzy host w nagłówku powinien się zmienić, bo jak bez tego miałyby działać przekierowania...

Jeśli mnie ubiegniesz to podziel się wnioskami, żebym się nie fatygował

Jeśli mnie ubiegniesz to podziel się wnioskami, żebym się nie fatygował

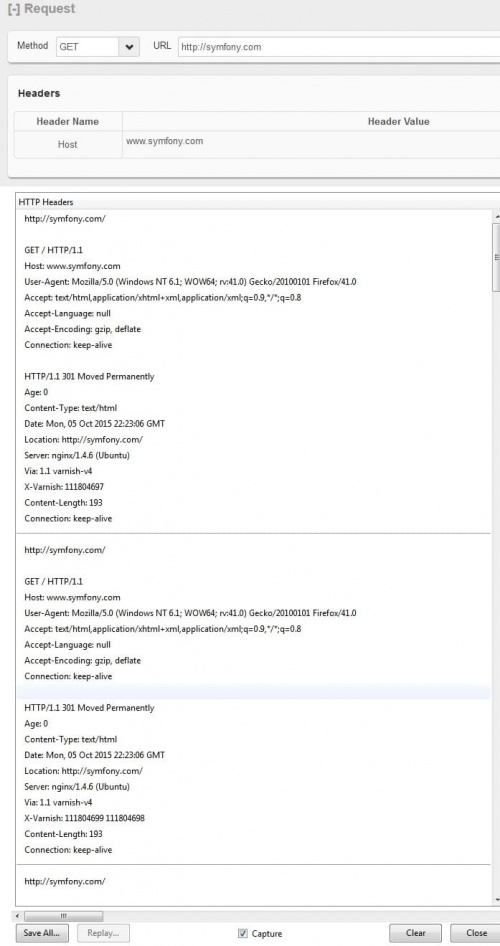

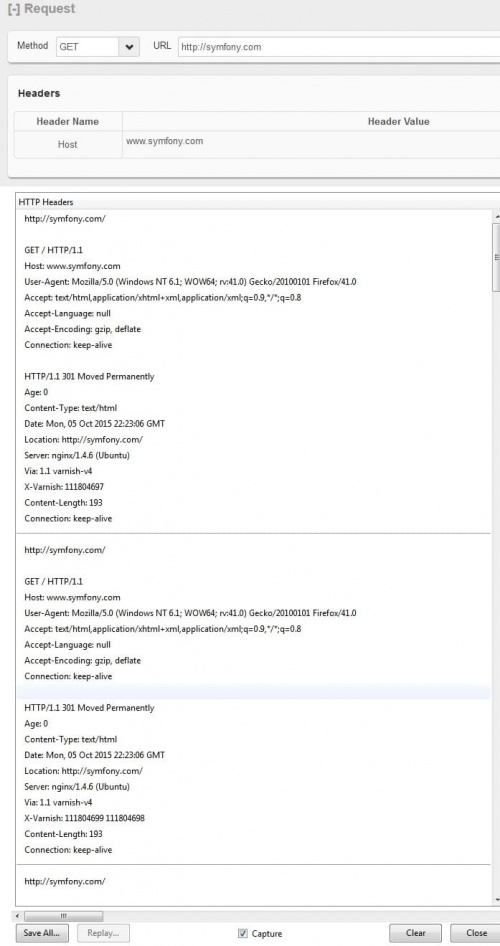

Żeby nie być gołosłownym

To mi się kupy nie trzyma , ani specyfikacji HTTP  . Aż musiałem kompa odpalić, bo Live HTTP Headers od zawsze miało "niespodzianki".

. Aż musiałem kompa odpalić, bo Live HTTP Headers od zawsze miało "niespodzianki".

Tu zrzut z jakiegoś snifera wireshark i host ewidentnie zmieniony:

Edit: ciastka tylko usunąłem

Edit2: dobrze, że nie wybrałeś strony na SSL

GET / HTTP/1.1

Host: www.symfony.com

Connection: keep-alive

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.101 Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: pl-PL,pl;q=0.8,en-US;q=0.6,en;q=0.4

HTTP/1.1 301 Moved Permanently

Age: 116

Content-Type: text/html

Date: Mon, 05 Oct 2015 23:11:00 GMT

Location: http://symfony.com/

Server: nginx/1.4.6 (Ubuntu)

Via: 1.1 varnish-v4

X-Varnish: 112821228 112330543

Content-Length: 193

Connection: keep-alive

<html>

<head><title>301 Moved Permanently</title></head>

<body bgcolor="white">

<center><h1>301 Moved Permanently</h1></center>

<hr><center>nginx/1.4.6 (Ubuntu)</center>

</body>

</html>

GET / HTTP/1.1

Host: symfony.com

Connection: keep-alive

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.101 Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: pl-PL,pl;q=0.8,en-US;q=0.6,en;q=0.4

Pozostaje test ostateczny, ale nie chce mi się apacha w środku nocy stawiać. Jutro postaram się zweryfikować.

Tu zrzut z jakiegoś snifera wireshark i host ewidentnie zmieniony:

Edit: ciastka tylko usunąłem

Edit2: dobrze, że nie wybrałeś strony na SSL

GET / HTTP/1.1

Host: www.symfony.com

Connection: keep-alive

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.101 Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: pl-PL,pl;q=0.8,en-US;q=0.6,en;q=0.4

HTTP/1.1 301 Moved Permanently

Age: 116

Content-Type: text/html

Date: Mon, 05 Oct 2015 23:11:00 GMT

Location: http://symfony.com/

Server: nginx/1.4.6 (Ubuntu)

Via: 1.1 varnish-v4

X-Varnish: 112821228 112330543

Content-Length: 193

Connection: keep-alive

<html>

<head><title>301 Moved Permanently</title></head>

<body bgcolor="white">

<center><h1>301 Moved Permanently</h1></center>

<hr><center>nginx/1.4.6 (Ubuntu)</center>

</body>

</html>

GET / HTTP/1.1

Host: symfony.com

Connection: keep-alive

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.101 Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: pl-PL,pl;q=0.8,en-US;q=0.6,en;q=0.4

Pozostaje test ostateczny, ale nie chce mi się apacha w środku nocy stawiać. Jutro postaram się zweryfikować.

Hmmm no ok, nawet gdyby Live HTTP Headers kłamało, też mu nie ufam. To podstawowa sprawa:

URL: http://symfony.com

Host: symfony.com

200 OK

URL: http://symfony.com

Host: symfony.com/

400 Bad Request

URL: http://symfony.com

Host: symfonyxxxx.com

204 No Content

URL: http://symfony.com

Host: www.symfony.com

Nie dostaję nic, po czym mogę wnioskować, że wpadłem w pętle przekierowań, a potwierdza mi to Live HTTP Headers.

Sniffer akurat Fiddler2 nie pozwala mi wysłać różnego URL i Hosta.

Daj znać jak coś ustalisz, bo też jestem ciekaw.

URL: http://symfony.com

Host: symfony.com

200 OK

URL: http://symfony.com

Host: symfony.com/

400 Bad Request

URL: http://symfony.com

Host: symfonyxxxx.com

204 No Content

URL: http://symfony.com

Host: www.symfony.com

Nie dostaję nic, po czym mogę wnioskować, że wpadłem w pętle przekierowań, a potwierdza mi to Live HTTP Headers.

Sniffer akurat Fiddler2 nie pozwala mi wysłać różnego URL i Hosta.

Daj znać jak coś ustalisz, bo też jestem ciekaw.

Wybaczcie ale sie tak rozpisaliscie ze chyba godzina czytania.

To nie wiem czy nie byla juz odpowiedz.

Ale czy nie lepiej użyć modułu ModRewrite od apache?..

Wedlug mnie po hoscie bylo by bez sensu bo ten naglowek mozna dowolnie ustawiac...

Nawet mozna by ustawic np. facebook.com wchodzac tu czy gdzie indziej.

To nie wiem czy nie byla juz odpowiedz.

Ale czy nie lepiej użyć modułu ModRewrite od apache?..

Wedlug mnie po hoscie bylo by bez sensu bo ten naglowek mozna dowolnie ustawiac...

Nawet mozna by ustawic np. facebook.com wchodzac tu czy gdzie indziej.

Modrewrite nie jest obslugiwane na kazdym serwerze. Postaram sie po pracy kolo 16 potestowac. Jak na cos wpadne to dam znac.

Edit: pozatym przekierowanie w modrewrite tez korzysta z http_host

edit2: panowie przetestowałem wtyczką do ff modify header i dzieje się wszystko jak mówiłem, robi się zapętlenie (ale nie jest ono w cache) na 100% stronach które mają przekierowanie.

Więc nie wiem na jakiej zasadzie miałoby to pójść poza własny komputer,

Wieczorkiem wynagrodzę wszystkie pomocne wypowiedzi chociaż przyciskiem 'pomógł'

pozdrawiam

Edit: pozatym przekierowanie w modrewrite tez korzysta z http_host

edit2: panowie przetestowałem wtyczką do ff modify header i dzieje się wszystko jak mówiłem, robi się zapętlenie (ale nie jest ono w cache) na 100% stronach które mają przekierowanie.

Więc nie wiem na jakiej zasadzie miałoby to pójść poza własny komputer,

Wieczorkiem wynagrodzę wszystkie pomocne wypowiedzi chociaż przyciskiem 'pomógł'

pozdrawiam

Daj znać jak coś ustalisz, bo też jestem ciekaw.

Ustaliłem tyle, że Host w nagłówku się zmienia i po stronie PHP w $_SERVER jest widoczna zawsze wartość z konkretnego wywołania.

Z ciekawostek jeszcze zdziwiło mnie, że wstawienie w host slesza wali błędem, natomiast <> już nie

Nawet mozna by ustawic np. facebook.com wchodzac tu czy gdzie indziej.

No oczywiście że można, tylko na 99% serwerów produkcyjnych zobaczysz coś jak host not found. A na pozostałych zobaczysz dokładnie to samo co byś w hosta nie wpisał. Jakieś na siłę potworzone dziury przez zaczynających przygodę z PHP pomijamy.

edit2: panowie przetestowałem wtyczką do ff modify header i dzieje się wszystko jak mówiłem, robi się zapętlenie (ale nie jest ono w cache) na 100% stronach które mają przekierowanie.

To zaprezentuj na przykładzie powiedzmy wp.pl, jak się ta pętla tworzy, bo mi jak na razie nie udało się powtórzyć Twojego wyczynu. Może jakiś filmik, albo dokładny opis co robisz w tym ff.

Wydaje mi się, że te wszystkie rozbieżności wynikają po prostu z różnej obsługi protokołu przez różne przeglądarki/soft.

Ewidentnie wchodzę w pętle przekierowań, video: https://youtu.be/IxZKD5wHkRs

Pobawiłem się z Apache i ja po przekierowaniu, nawet dałem 2 przekierowania, mam cały czas Host równy temu co podałem w nagłówku dla pierwszego URLa.

Ewidentnie wchodzę w pętle przekierowań, video: https://youtu.be/IxZKD5wHkRs

Pobawiłem się z Apache i ja po przekierowaniu, nawet dałem 2 przekierowania, mam cały czas Host równy temu co podałem w nagłówku dla pierwszego URLa.

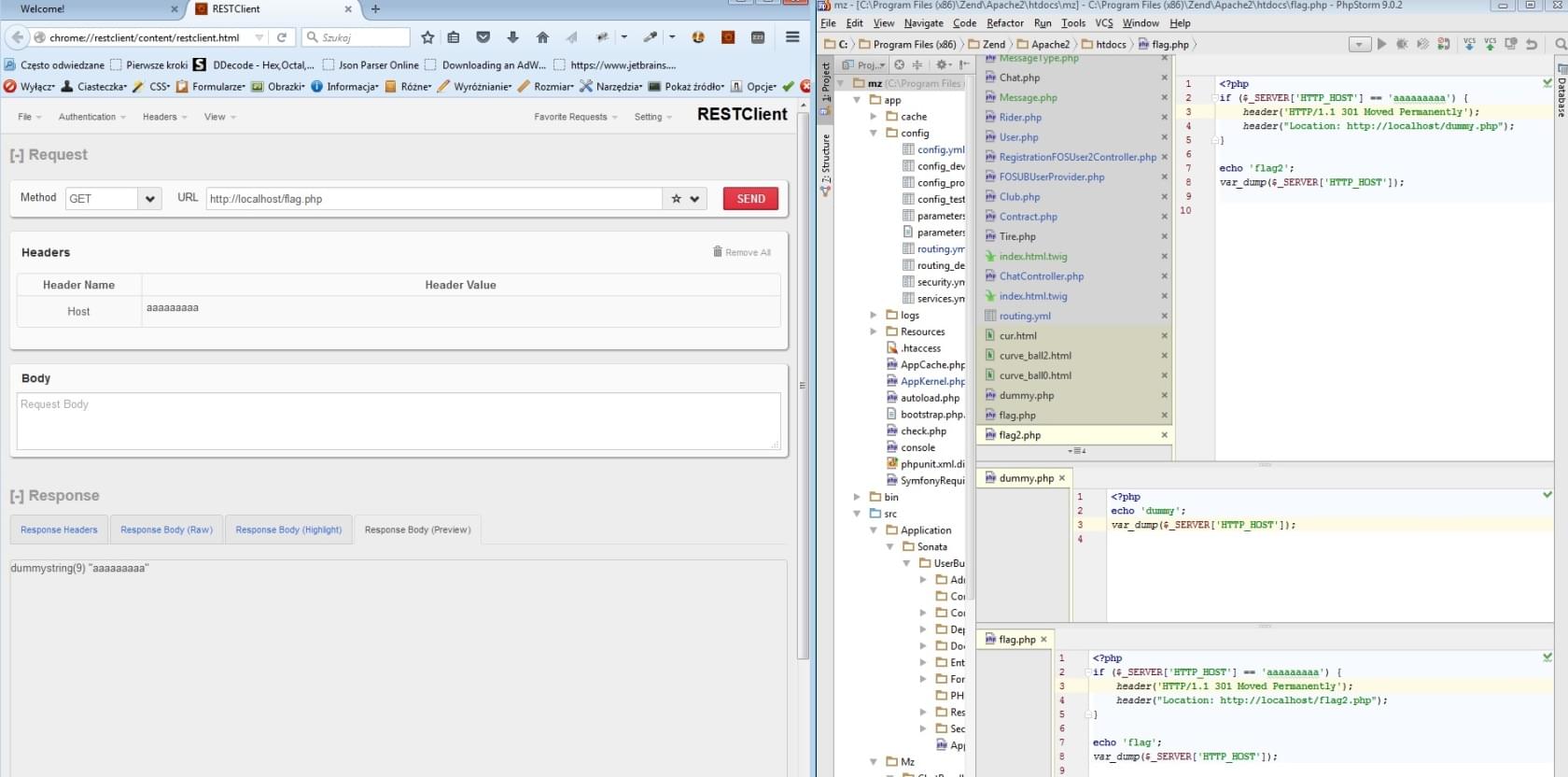

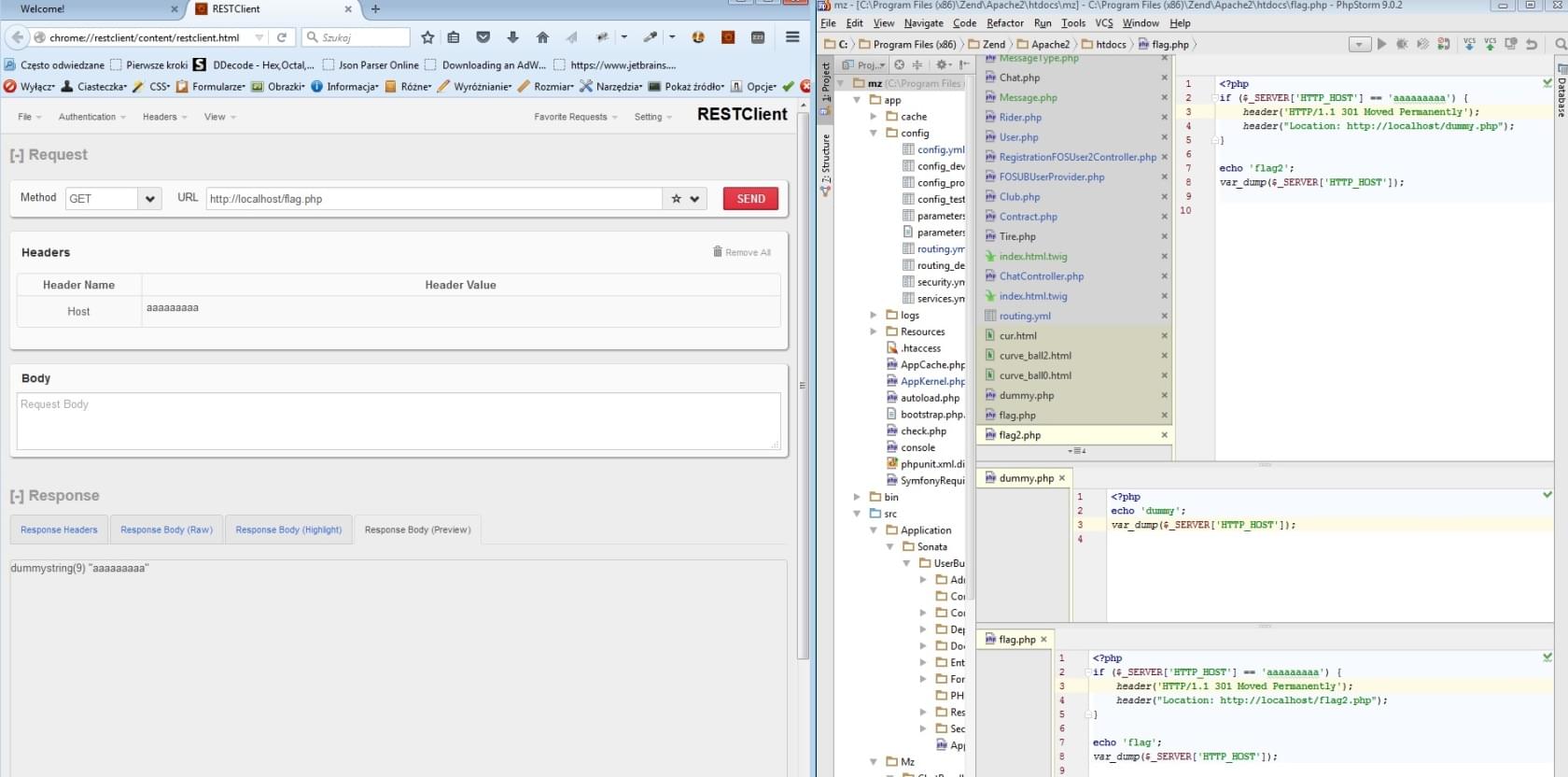

no i filmik ode mnie: podmiana http_host

edit: Damonsson co ty masz za RESTClient?

a jak wywołasz allegro.pl i ustawisz hosta wp.pl

to w cache przeglądarki zostaje przekierowanie na wp hehe

edit: Damonsson co ty masz za RESTClient?

a jak wywołasz allegro.pl i ustawisz hosta wp.pl

to w cache przeglądarki zostaje przekierowanie na wp hehe

http://restclient.net/ - w sumie używam tego do testowania REST API. Ale do podmiany nagłówków też się nadaje.

Nie mam czasu, żeby zgłębić temat, ale coś mi się tu nie zgadza z tym wszystkim, trzeba by to dokładnie sprawdzić i wyciągnąć wtedy jakieś wnioski.

Nie mam czasu, żeby zgłębić temat, ale coś mi się tu nie zgadza z tym wszystkim, trzeba by to dokładnie sprawdzić i wyciągnąć wtedy jakieś wnioski.

No to jak dla mnie wszystko jasne i zgadza się, z tym co napisałem powyżej. Przecież to nie będzie pętla przekierowań, tylko błąd operatora.

Więc jest takie coś w tym ff network.http.redirection-limit u mnie miało wartość 20. Przestawiłem na 2000 żeby zdążyć kliknąć w to modify headers. I jak tylko wziąłem Disable. FF od razu podołał z wczytaniem www.wp.pl

Mój wniosek z tego taki, że te softy, zamiast podmienić nagłówek raz, podmieniają go na stałe (dlatego też Damonsson widzi ciągle ten sam host). W połączeniu z redirem robi się pętla. Bo idzie:

GET / HTTP/1.1

Host: wp.pl

->

Location: http://www.wp.pl/

I tu przeglądarka robi:

GET / HTTP/1.1

Host: www.wp.pl

Ale po tym jak ona to zrobi wasz soft podmienia nagłówek (swoją drogą, nie wiem czemu użyłeś tam add, a nie modify) zamienia host na wp.pl, więc wysyłacie drugi raz dokładnie taki sam nagłówek i potem kolejne razy aż do osiągnięcia limitu redirów. Więc jak dla mnie to nie pętla przekierowań, a atak powerusera na własną przeglądarkę, bo nic poza tym to działanie do tematu nie wnosi (dalej uważam, że F5 i zapałka są łatwiejsze w użyciu i nie wywalą się po określonej liczbie redirów ). Poza tym jest tu sprzyjająca sytuacja, że redir jest z / na / bo raczej na każdym site jest domyślny index, ale gdyby adres wpisywany był mojadomena.pl/a.php, a z niego byłby redir www.mojadomena.pl/b.php to po podmianie hosta doszłoby od razu do 404 zamiast pętli.

). Poza tym jest tu sprzyjająca sytuacja, że redir jest z / na / bo raczej na każdym site jest domyślny index, ale gdyby adres wpisywany był mojadomena.pl/a.php, a z niego byłby redir www.mojadomena.pl/b.php to po podmianie hosta doszłoby od razu do 404 zamiast pętli.

Tak czy inaczej dzięki za gimnastykę intelektualną (już się wystraszyłem że naprawdę nie widzę czegoś oczywistego) i aż szkoda że się temat wyczerpał.

Gdybyście jeszcze mogli podrzucić nazwę jakiegoś darmowego softu, do robienia takich ładnych filmików

Edit:

Dokładnie nie sprawdziłem, też mam ograniczenia czasowe. Ale wnioski nasunęły się same po obejrzeniu filmików, szczególnie tego drugiego z zieloną kontrolką podmiany wartości nagłówka.

Więc jest takie coś w tym ff network.http.redirection-limit u mnie miało wartość 20. Przestawiłem na 2000 żeby zdążyć kliknąć w to modify headers. I jak tylko wziąłem Disable. FF od razu podołał z wczytaniem www.wp.pl

Mój wniosek z tego taki, że te softy, zamiast podmienić nagłówek raz, podmieniają go na stałe (dlatego też Damonsson widzi ciągle ten sam host). W połączeniu z redirem robi się pętla. Bo idzie:

GET / HTTP/1.1

Host: wp.pl

->

Location: http://www.wp.pl/

I tu przeglądarka robi:

GET / HTTP/1.1

Host: www.wp.pl

Ale po tym jak ona to zrobi wasz soft podmienia nagłówek (swoją drogą, nie wiem czemu użyłeś tam add, a nie modify) zamienia host na wp.pl, więc wysyłacie drugi raz dokładnie taki sam nagłówek i potem kolejne razy aż do osiągnięcia limitu redirów. Więc jak dla mnie to nie pętla przekierowań, a atak powerusera na własną przeglądarkę, bo nic poza tym to działanie do tematu nie wnosi (dalej uważam, że F5 i zapałka są łatwiejsze w użyciu i nie wywalą się po określonej liczbie redirów

Tak czy inaczej dzięki za gimnastykę intelektualną (już się wystraszyłem że naprawdę nie widzę czegoś oczywistego) i aż szkoda że się temat wyczerpał.

Gdybyście jeszcze mogli podrzucić nazwę jakiegoś darmowego softu, do robienia takich ładnych filmików

Edit:

Nie mam czasu, żeby zgłębić temat, ale coś mi się tu nie zgadza z tym wszystkim, trzeba by to dokładnie sprawdzić i wyciągnąć wtedy jakieś wnioski.

Dokładnie nie sprawdziłem, też mam ograniczenia czasowe. Ale wnioski nasunęły się same po obejrzeniu filmików, szczególnie tego drugiego z zieloną kontrolką podmiany wartości nagłówka.

haha z tą zapałką dobre  )

)

podsyłam linka do programu http://www.dobreprogramy.pl/Debut-Video-Ca...dows,33120.html

podsyłam linka do programu http://www.dobreprogramy.pl/Debut-Video-Ca...dows,33120.html

Dokładnie @netmare.

Też jest to dla mnie najlogiczniejsze wyjaśnienie tych dziwnych pętli. I chyba wyczerpanie w pełni tematu.

Też jest to dla mnie najlogiczniejsze wyjaśnienie tych dziwnych pętli. I chyba wyczerpanie w pełni tematu.

To jest wersja lo-fi głównej zawartości. Aby zobaczyć pełną wersję z większą zawartością, obrazkami i formatowaniem proszę kliknij tutaj.